Nâng cao bảo mật hệ thống Trung tâm dữ liệu

Phân lớp bảo mật

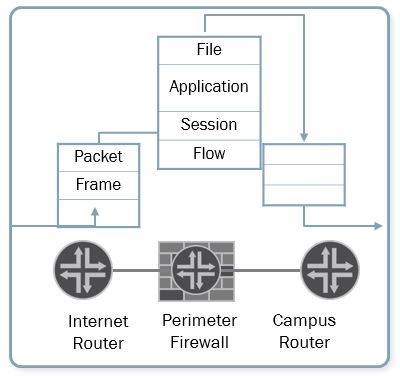

Các yếu tố nhận diện bảo mật được đáp ứng thông qua các lớp bảo mật khác nhau. Các lớp này bao gồm thiết bị định tuyến, tường lửa, và các yếu tố khác phức tạp hơn, như SSL VPN và hệ thống phòng chống xâm nhập (IPS).

Việc thi hành một chính sách an ninh phù hợp và áp dụng nhất quán trên các Trung tâm dữ liệu là rất quan trọng. Khái niệm này được áp dụng cho tất cả các thiết bị trong phạm vi Trung tâm dữ liệu bao gồm router, tường lửa, và các hệ thống IPS inline traffic. Router phải có rate limit dựa trên thông tin IP header và thông tin TCP/ UDP header để cho phép hệ thống phòng thủ hoạt động tốt hơn. Tường lửa tầm soát – screen càng nhiều thông tin càng tốt trước khi chuyển tiếp lưu lượng đến các ứng dụng nằm sau. Bạn nên xác định các chính sách an ninh chi tiết trên các tường lửa, để hạn chế lưu lượng thông tin liên lạc chỉ được cho phép. Cuối cùng, IPS phải được định nghịa một cách tối ưu để cho phép dữ liệu phù hợp nhằm phục vụ báo cáo tối ưu cho bảo mật.

Thống nhất định dạng cấu trúc báo cáo (report) cho các phạm vi trong Trung tâm dữ liệu cũng rất quan trọng. Phần mở rộng này làm rõ hệ thống mạng tập trung và kiểm soát. Dùng J-Flow cung cấp thông tin flow hai chiều trong thời gian thực để xác định thông tin lưu lượng trong các phiên tới các ứng dụng và giúp bạn hiểu tổng thể sử dụng băng thông ứng dụng. Thông tin J-Flow được gửi bởi các router chạy hệ điều hành Junos đến thiết bị Juniper Networks Secure Analytics (JSA) hỗ trợ trong việc phân tích tương quan tổng thể thực hiện bởi thiết bị JSA và thể hiện trong báo cáo. Tường lửa Juniper Networks cung cấp bản ghi log thông tin về giao thông đã được phép và bị chặn, và đếm các phiên tổng thể cho các ứng dụng. Báo cáo phù hợp các vi phạm được xác định bởi ghi nhận sự kiện (event) và phù hợp với các bản ghi trên tường lửa. Báo cáo hồ sơ IDP giúp phân loại máy trên mạng một cách bị động, thêm vào đó là thông tin về hệ điều hành và phiên bản của ứng dụng đang chạy trên máy chủ khi điều tra các hệ thống bị lây nhiễm hoặc nghi ngờ máy bị chạy phần mềm độc hại. Cuối cùng, thông qua end-to-end tracking các văn phòng chi nhánh hoặc người sử dụng từ xa, và thu thập thông tin toàn diện từ tường lửa và bộ định tuyến, bạn có thể xem hình ảnh tổng thể nhất quán.

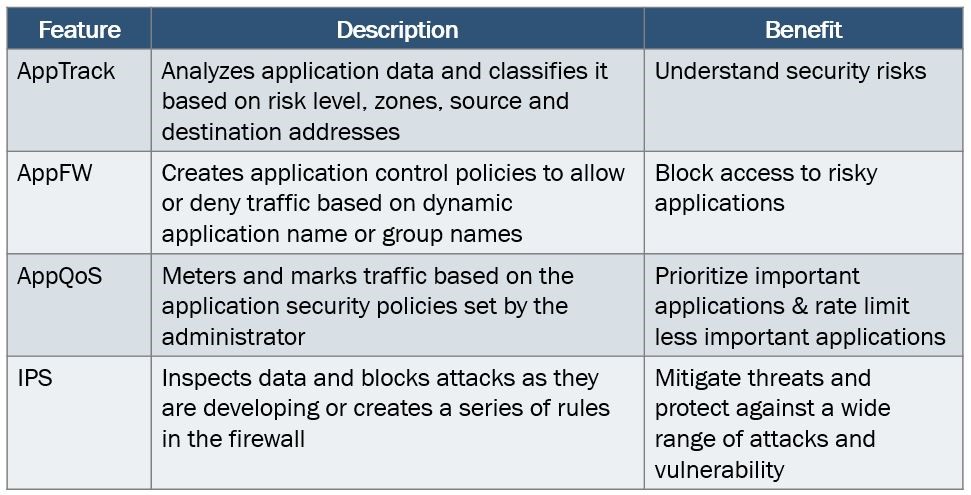

Nhận biết và kiểm soát ứng dụng

AppTrack phân tích dữ liệu ứng dụng và phân loại nó dựa trên mức độ rủi ro, user ID, các vùng, địa chỉ nguồn và địa chỉ đích. Sau đó sử dụng nó để đánh giá sự tuân thủ các chính sách sử dụng ứng dụng, quản lý băng thông địa chỉ, hoặc báo cáo về những người dùng thường xuyên cũng như các ứng dụng được sử dụng nhiều

AppFW tạo ra các chính sách kiểm soát ứng dụng để cho phép hoặc từ chối lưu lượng dựa trên tên ứng dụng, đơn giản hóa các chính sách bảo mật ứng dụng với danh sách trắng và danh sách đen (whitelists và blacklists) để có những hành động phù hợp trên lưu lượng.

AppQoS đo và đánh dấu lưu lượng dựa trên các chính sách bảo mật ứng dụng được thiết lập bởi người quản trị, đảm bảo lưu lượng quan trọng được phân phối ngay cả khi mức độ sử dụng tăng.

IPS chặt chẽ tích hợp tính năng bảo mật ứng dụng của Juniper với cơ sở hạ tầng mạng làm giảm thiểu và bảo vệ mối đe dọa từ một loạt các cuộc tấn công và các lỗ hổng.

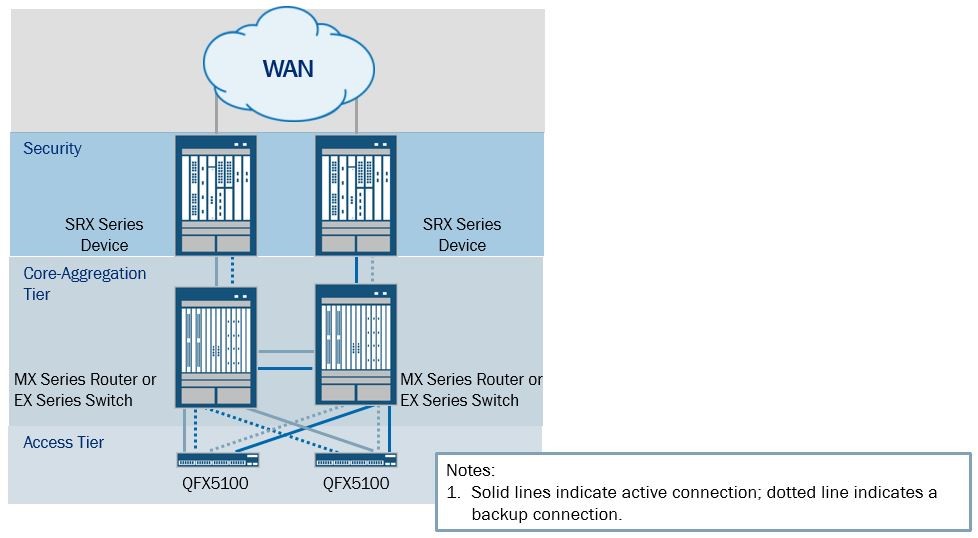

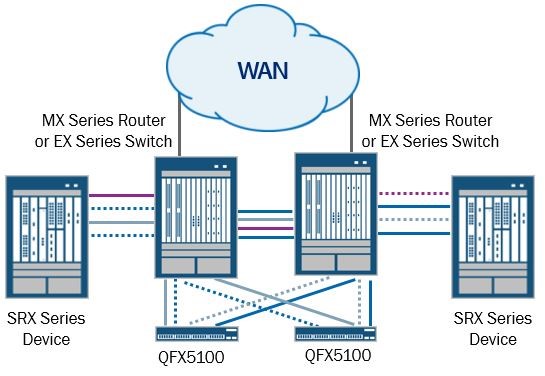

Triển khai tưởng lửa Inline

Hình minh họa một cái nhìn về kiến trúc ba tầng. Nó có lớp access, aggregation, hoặc lớp aggregation-core và các yếu tố bảo mật. Các tường lửa được đặt inline, dẫn đến tất cả các lưu thông đi từ lớp access và lớp aggregation thông qua tường lửa. Lưu lượng này luôn được bảo vệ thông qua các dịch vụ tường lửa. Bạn cũng có thể để lưu lượng inter-access hoặc inter-aggregation đi qua tường lửa trong các yếu tố bảo mật.

Một trong những lợi thế của việc triển khai này là làm giảm số lượng các cổng cần thiết cho các tường lửa để kết nối với các tầng liền kề, bởi vì một cổng kết nối với lớp core-aggregation, trong khi các cổng khác kết nối đến lớp access. Tuy nhiên, phương pháp này làm giảm tính linh hoạt. Ví dụ, nếu bạn muốn bỏ qua một số ứng dụng vì lý do bất kỳ (ví dụ, bởi vì các yếu tố độ trễ), hoặc nếu ứng dụng bị ảnh hưởng và bạn muốn khắc phục nó, phương pháp triển khai tường lửa inline không cho phép bạn bỏ qua các dịch vụ tường lửa dễ dàng.

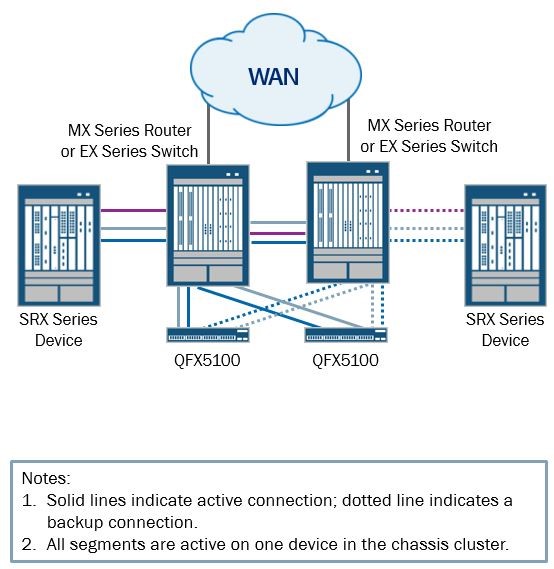

Triển khai tường lửa One-Arm

Triển khai tường lửa one-arm là một cách tiếp cận vật lý cho việc triển khai tường lửa trong kiến trúc Trung tâm dữ liệu. Một thiết bị SRX Series có thể được trên một mặt kết nối với các tầng core-aggregation, và tầng access cũng kết nối với các core-aggregation. Do đó, việc triển khai này cung cấp một tùy chọn triển khai linh hoạt, bởi vì các bức tường lửa có thể hoạt động inline. Bạn có thể gửi tất cả các lưu lượng thông qua các thiết bị SRX, đảm bảo rằng nó luôn luôn đi qua các tường lửa, hoặc bạn có chọn lọc có thể bỏ qua các dịch vụ tường lửa cho một số lưu lượng.

Thiết kế này cho phép mạng linh hoạt hơn so với việc triển khai inline. Tuy nhiên, thiết kế này đòi hỏi các thiết bị tường lửa có nhiều cổng hơn so với thiết kế inline. Vì vậy, nếu một tường lửa với đầu vào và đầu dùng cổng 10-Gbps, tiếp sau đó cần nhu cầu cho một kết nối 20-Gbps. Ngoài ra, thiết kế one-arm hơi phức tạp để các chính sách tường lửa và các chính sách định tuyến nếu bạn muốn lựa chọn chuyển hướng hoặc bỏ qua một số lưu thông.

Triển khai cluster firewall Active/Passive trong hạ tầng Trung tâm dữ liệu Active/Passive

Hình minh họa triển khai hệ thống cluster tường lửa active/passive hoạt động với cơ sở hạ tầng mạng active/passive trong Trung tâm dữ liệu. Nút bên trái là Node 0 active; nó đang hoạt động. Các nút trên bên phải là Node 1, nó đang là backup. SRX cluster được cấu hình thể hiện các kiến trúc mô tả. Tất cả lưu lượng chuyển đi thông quá nút SRX đang hoạt động. Lưu ý rằng fabric link được sử dụng trong SRX cluster để đồng bộ các session. Khi lỗi xảy ra, tất cả lưu lượng sẽ luôn được xử lý bởi một node với độ trễ thấp cũng như để giữ cho nó luôn hoạt động. Nếu một node bị lỗi, tất cả lưu lượng sẽ chuyển sang node backup. Trong trường hợp này, giá trị độ trễ không thay đổi, bởi vì bây giờ lưu lượng được xử lý bởi các node ở phía bên phải.

Lưu ý rằng các SRX Series hoạt động active/passive cluster phân các nhóm redundancy groups nhóm hoạt động – active sẽ là primary node. Sau đó, khi có vấn đề xảy ra khớp với tiêu chí, redundancy groups đang hoạt động trên các primary node sẽ chuyển qua backup node.

Triển khai cluster firewall Active/Passive trong hạ tầng Trung tâm dữ liệu Active/Active

Hình minh họa triển khai hệ thống cluster tường lửa active/passive hoạt động với cơ sở hạ tầng mạng active/active trong Trung tâm dữ liệu. Cả hai thiết bị của hạ tầng mạng đang active kết nối với các thiết bị SRX phía trên. Thiết kế này làm giảm độ trễ trong hoạt động bình thường. Vì vậy, chúng tôi khuyên bạn nên triển khai kiến trúc này trong môi trường cần độ trễ thấp.

Nếu bạn triển khai các kết nối tương tự như trong các thiết kế trước đó, độ trễ sẽ tăng lên vì lưu lượng phải đi qua các fabric link và nhiều thiết bị.

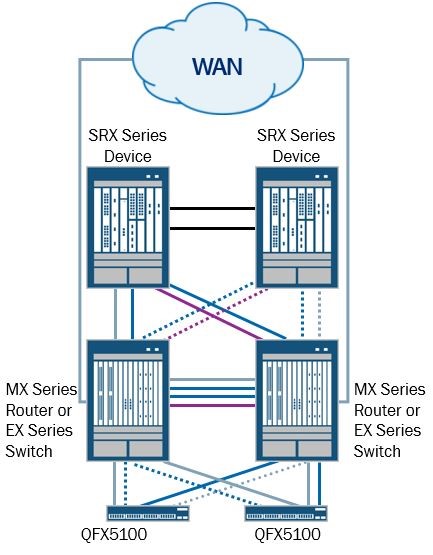

Triển khai cluster firewall Active/Active trong hạ tầng Trung tâm dữ liệu Active/Active

Tùy chọn triển khai thứ ba là hạ tầng mạng Trung tâm dữ liệu và cả cluster firewall đều hoạt động active/active. Trong kịch bản này, cả hai node đều active cho lưu lượng đi qua, nhưng một yêu cầu tồn tại để có chính sách định tuyến giảm thiểu lưu thông đi qua fabric link.

Một cách để triển khai chính sách định tuyến này là tách routing plane hay routing tables bằng cách dùng VR. Trong trường hợp này, một VR xử lý redundancy group một, và một VR xử lý redundancy group hai. Bạn không muốn chạy các đường cân bằng tải, bởi vì trong trường hợp này bạn sẽ không kiểm soát được lưu thông và nó sẽ đi ngang qua fabric link. Trong kịch bản này, bởi vì cả 2 node đều cho lưu lượng đi qua, nếu có bất kì cổng down các nhóm có thể độc lập chuyển đổi sử dụng qua một node khác. Nếu lưu lượng Đông-Tây đòi hỏi các dịch vụ tường lửa trong các phân đoạn mạng như hiện nay, sau đó giảm thiểu lưu lượng đi qua fabric link sẽ rất khó khăn. Một cách để giảm thiểu nó là đảm bảo rằng node active cho nhiều loại lưu lượng cụ thể. Do đó, các phân đoạn nhu cầu lưu lượng Đông-Tây có thể sử dụng một trong các node là node active, đảm bảo giao thông luôn đi qua cùng một node, do đó giảm thiểu lưu lượng qua fabric link. Thiết kế này đòi hỏi kế hoạch cẩn thận và cấu hình chính sách định tuyến phù hợp hoặc VRs.

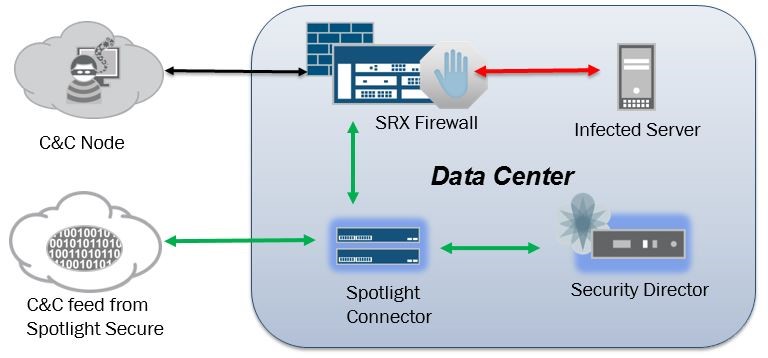

Trường hợp máy chủ bị lây nhiễm

Thật không may, nhiều Trung tâm dữ liệu đã vô tình trở thành kẻ đồng lõa trong vụ tấn công khác nhau, vì các máy chủ nội bộ bị lây nhiễm. Trong kịch bản này, máy chủ bị nhiễm độc trong Trung tâm dữ liệu liên lạc với C&C và các cuộc tấn công vào một nạn nhân được diễn ra. Tuy nhiên, với Spotlight Secure danh tính của node C&C được biết trước vì Spotlight Connector đã nhận thức được nó từ Spotlight Secure. Sau đó, Spotlight Connector đã có thể đẩy một chính sách để ngăn chặn thông tin liên lạc với C&C đến thiết bị SRX. Cuối cùng, thông tin liên lạc giữa các máy chủ bị nhiễm bệnh và node C&C bị chặn. Điều này cho phép chặn trước các cuộc tấn công vào nạn nhân, và sau đó bây giờ bạn có thông tin trong tay để biết rằng một, hoặc nhiều hơn, các máy chủ nội bộ của bạn bị nhiễm phần mềm độc hại.

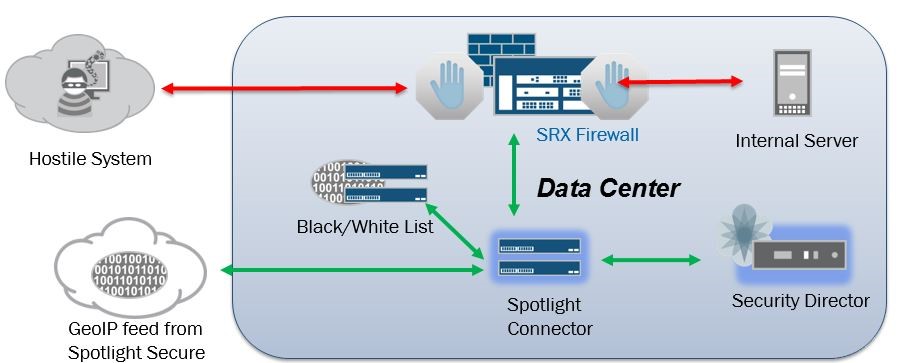

Trường hợp bảo về hạ tầng Trung tâm dữ liệu

Các Trung tâm dữ liệu đang trong kinh doanh phục vụ lưu dữ liệu cho khách hàng của họ, và hầu hết các Trung tâm dữ liệu biết được vị trí địa lý mà khách hàng của họ đang cư trú. Có kiến thức này có nghĩa là khi lưu lượng truy cập vào Trung tâm dữ liệu từ ngoài những vị trí địa lý, nó nên bị chặn. Ngoài ra, trong một ý nghĩa rộng hơn, có những quốc gia được biết đến với vai trò luôn có kẻ tấn công, thận trọng để thiết lập bảo mật Trung tâm dữ liệu của bạn để chặn lưu lượng đến từ các địa chỉ IP liên kết với các nước này.

Spotlight Secure có thể cung cấp một phương pháp năng động để phục vụ các thiết bị bảo mật dữ liệu GeoIP chặn lưu lượng không mong muốn từ các địa điểm không mong muốn. Spotlight Connector yêu cầu thông tin GeoIP từ Spotlight Secure, sau đó thông tin được đẩy từ Connector Spotlight cho các thiết bị SRX Series. Từ đó các thiết bị SRX có thể chặn lưu lượng không mong muốn. Ngoài ra, bạn có thể sử dụng black và white lists tùy chỉnh riêng của bạn, chỉ cần nhớ rằng các danh sách này cần phải được định dạng CSV để Connector Spotlight chấp nhận chúng.